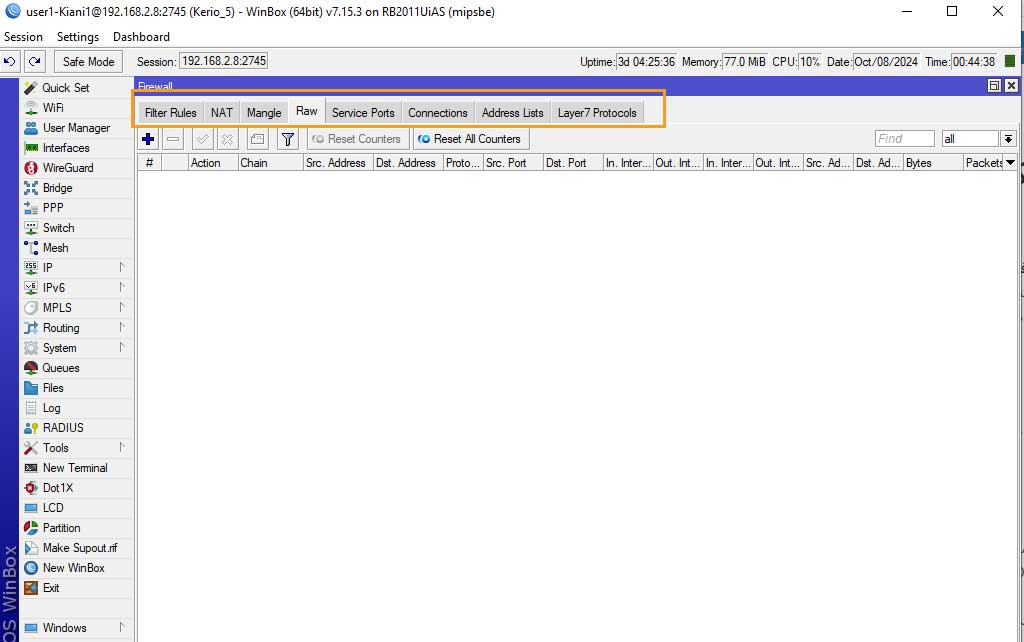

بعد از ورود به فایروال میکروتیک در مسیر IP > Firewall چندین سربرگ مشاهده میکنید که هر کدام برای انجام وظایف خاصی در مدیریت و کنترل ترافیک شبکه استفاده میشوند. هر یک از این سربرگها در قسمت فایروال میکروتیک به شما کمک میکند تا تنظیمات فایروال و مسیریابی را با دقت و جزئیات بیشتری انجام دهید. در ادامه توضیح کاملی از کاربرد هر یک از این سربرگها ارائه شده است.

معرفی سربرگهای پنجره فایروال میکروتیک

سربرگ Filter Rules در فایروال میکروتیک

این بخش جایی است که شما میتوانید قوانین فیلترینگ فایروال و ACL در میکروتیک را تعریف کنید. این قوانین برای مدیریت ترافیک ورودی، خروجی و عبوری (Input، Output، Forward) استفاده میشود.

مثالهای کاربردی:

مسدود کردن پورتهای خاص (مثل پورتهای SSH یا Telnet).

فیلتر کردن ترافیک بر اساس آدرس آیپی یا پروتکل.

کنترل و مانیتورینگ دسترسی به منابع شبکه.

سربرگ NAT (Network Address Translation)

کاربرد سربرگ NAT در فایروال میکروتیک برای ترجمه آدرسهای شبکه به کار میرود. معمولاً در سناریوهای دسترسی اینترنت از شبکه داخلی استفاده میشود، جایی که آدرسهای آیپی خصوصی به آیپی عمومی ترجمه میشوند.

NAT شامل دو نوع Source NAT و Destination NAT است.

Source NAT (src-nat): آدرسهای آیپی خصوصی به آیپی عمومی ترجمه میشوند، معمولاً برای ارتباط شبکه داخلی با اینترنت.

Destination NAT (dst-nat): برای هدایت درخواستهای ورودی از آیپی عمومی به سرورهای داخلی (Port Forwarding).

مثال کاربردی برای انجام تنظیمات Masquerade برای شبکه داخلی

/ip firewall nat add chain=srcnat action=masquerade out-interface=ether1

این قانون باعث میشود ترافیک شبکه داخلی از طریق اینترفیس خروجی با آیپی عمومی ترجمه شود.

سربرگ Mangle در فایروال میکروتیک

Mangle در فایروال میکروتیک برای تغییر ویژگیهای بستههای ترافیک و علامتگذاری آنها به کار میرود. این سربرگ بیشتر برای کنترل پهنای باند، مدیریت QoS (Quality of Service) و Policy Routing استفاده میشود.

قابلیتها:

علامتگذاری بستهها بر اساس آدرس آیپی، پورت یا پروتکل.

تنظیم اولویتبندی ترافیک (مثلاً ترافیک VoIP نسبت به دانلود اولویت بالاتری دارد).

مثال کاربردی برای علامتگذاری ترافیک HTTP برای مدیریت پهنای باند

/ip firewall mangle add chain=prerouting protocol=tcp dst-port=80 action=mark-packet new-packet-mark=http_traffic

سربرگ Raw در فایروال میکروتیک

Raw در میکروتیک برای مدیریت پیشرفته فایروال و انجام عملیات روی بستهها قبل از رسیدن به مراحل پردازش NAT و فیلتر کردن استفاده میشود. این بخش به شما امکان میدهد بستهها را قبل از اینکه به مرحله NAT یا Mangle برسند، مدیریت کنید.

ویژگیها:

کاهش بار روی روتر با مسدود کردن ترافیک غیرضروری قبل از پردازش کامل.

کنترل دقیقتر روی بستههای ناخواسته (مثل جلوگیری از حملات).

مثال برای جلوگیری از حملات ICMP Flood

/ip firewall raw add chain=prerouting protocol=icmp action=drop

سربرگ Service Ports در فایروال میکروتیک

این بخش به شما امکان میدهد پورتهای سرویسهای خاصی که روی روتر فعال هستند را مدیریت کنید. برخی از این سرویسها به صورت پیشفرض فعال هستند و شما میتوانید آنها را غیرفعال کنید یا پورت آنها را تغییر دهید.

نمونه سرویسها:

DNS: روتر به عنوان DNS Server یا Cache DNS فعالیت میکند.

PPTP: سرویس VPN با پروتکل PPTP.

SIP: مدیریت پورتهای پروتکل SIP برای ارتباطات VoIP.

مثال برای غیرفعال کردن سرویس PPTP برای جلوگیری از سوءاستفاده

/ip firewall service-port disable pptp

سربرگ Connections در فایروال میکروتیک

این بخش نمایشدهنده لیست تمامی اتصالات فعال است که از طریق روتر عبور میکنند. این اتصالات میتوانند شامل اطلاعاتی مانند آیپی مبدا، آیپی مقصد، پورتها و وضعیت اتصال باشند.

قابلیتها:

مشاهده و مانیتورینگ تمامی اتصالات فعال.

شناسایی اتصالات مشکوک یا ناخواسته.

مدیریت یا مسدود کردن اتصالات خاص.

مثال کاربردی برای مشاهده اتصالات TCP فعال

/ip firewall connection print where protocol=tcp

سربرگ Address Lists در فایروال میکروتیک

Address Lists به شما امکان میدهند تا گروهی از آدرسهای آیپی را در یک لیست قرار دهید و از آن لیست در قوانین فایروال، NAT یا Mangle استفاده کنید.

کاربردهای رایج:

مسدود کردن یا مجاز کردن یک گروه از آیپیها.

اعمال قوانین خاص برای یک لیست از آدرسها (مثلاً آیپیهای مشکوک یا آیپیهای داخلی).

مثال کاربردی برای استفاده از Address Lists

اضافه کردن یک آیپی به لیست Blocked و مسدود کردن ترافیک آن

/ip firewall address-list add list=Blocked address=192.168.1.100

/ip firewall filter add chain=input src-address-list=Blocked action=drop

سربرگ Layer7 Protocols در فایروال میکروتیک

Layer7 Protocols به شما امکان میدهد تا ترافیک را بر اساس الگوهای سطح 7 (Application Layer) فیلتر کنید. این تکنیک برای شناسایی و فیلتر کردن ترافیک بر اساس پروتکلهای پیچیدهتر مانند HTTP، P2P، و غیره به کار میرود.

قابلیتها:

شناسایی ترافیک بر اساس الگوهای خاص (مانند URLهای خاص).

فیلتر کردن ترافیک برای مدیریت پهنای باند یا امنیت.

مثال کاربردی برای مسدود کردن ترافیک به یک سایت خاص

/ip firewall layer7-protocol add name=block_example regexp=”^.example.com.$”

/ip firewall filter add chain=forward layer7-protocol=block_example action=drop

با توجه به مطالب گفته شده حتما متوجه شده اید که این سربرگها هر کدام نقش مهمی در مدیریت و کنترل ترافیک شبکه دارند.

- Filter Rules برای فیلتر کردن ترافیک.

- NAT برای ترجمه آدرسها.

- Mangle برای علامتگذاری و مدیریت پیشرفته ترافیک.

- Raw برای کنترل ترافیک قبل از پردازش کامل.

- Service Ports برای مدیریت پورتهای سرویسهای روتر.

- Connections برای مانیتورینگ اتصالات فعال.

- Address Lists برای گروهبندی آیپیها.

- Layer7 Protocols برای فیلتر کردن ترافیک لایه 7.

هر یک از این بخشها ابزارهای مهمی برای مدیریت و امنیت شبکه در میکروتیک هستند.

Leave a Reply