مقدمه

امروزه، تهدیدات داخلی شبکه شرکت ها به یکی از بزرگترین چالشهای امنیتی برای شرکتها تبدیل شدهاند. این تهدیدات، برخلاف حملات خارجی، از درون سازمان و توسط کارمندان یا کاربران داخلی ایجاد میشوند و میتوانند به دلیل ناآگاهی، سهلانگاری یا نیتهای مخرب به وقوع بپیوندند. در این مقاله، به بررسی راهکارهایی برای محافظت از تهدیدات داخلی شبکه شرکت ها میپردازیم.

8 اقدام مهم برای جلوگیری از تهدیدات داخلی شبکه شرکت ها

1. آموزش و آگاهیبخشی به کارکنان در راستای کاهش تهدیدات داخلی شبکه شرکت

یکی از اصلیترین راههای جلوگیری از تهدیدات داخلی شبکه شرکت، آموزش کارکنان است. بسیاری از آسیب پذیریها ناشی از ناآگاهی و عدم آشنایی کارکنان با اصول امنیت سایبری هستند. برگزاری دورههای آموزشی منظم برای افزایش دانش و آگاهی کارکنان در زمینه امنیت شبکه و اطلاعات میتواند به کاهش قابل توجه تهدیدات داخلی شبکه کمک کند.

2. ایجاد سیاستهای امنیتی شفاف برای کاهش تهدیدات داخلی شبکه شرکت

داشتن سیاستهای امنیتی روشن و مشخص برای همه کارکنان تاثیر زیادی در کاهش تهدیدات داخلی شبکه شرکت دارد. این سیاستها باید شامل قوانینی برای دسترسی به دادهها، استفاده از نرمافزارها، انتقال اطلاعات و سایر فعالیتهای مرتبط با شبکه باشد.

همچنین، ضروری است که این سیاستها به صورت مداوم بررسی و بهروزرسانی شوند تا با تغییرات تکنولوژیک و تهدیدات جدید سازگار باشند.

ایجاد سیاستهای امنیتی شفاف با راه اندازی سرویس Active Directory (AD) و راهکارهای دیگر به معنای پیادهسازی و اجرای مجموعهای از قوانین و مقررات است که دسترسی به منابع شبکه را به صورت کنترل شده و دقیق تعریف میکنند.

این سیاستها باعث اطمینان از امنیت شبکه، محافظت از اطلاعات حساس، و کاهش خطرات مرتبط با دسترسی غیرمجاز کمک میکنند که منجر به جلوگیری از تهدیدات داخلی شبکه میشود. در ادامه، به توضیحاتی در مورد این موضوع میپردازیم:

استفاده از Group Policy Objects (GPOs) در Active Directory

GPOها ابزار اصلی در AD برای مدیریت تنظیمات امنیتی در سطح کاربر و کامپیوتر هستند. این تنظیمات میتوانند شامل کنترل دسترسی، تنظیمات نرمافزاری، سیاستهای رمز عبور، و بسیاری دیگر باشند.

نمونههایی از GPOها

Password Policies: میتوانید سیاستهای مربوط به پیچیدگی، طول، و زمان انقضای رمز عبور را تعیین کنید.

Account Lockout Policies: تنظیماتی برای مسدود کردن حسابهای کاربری بعد از تعداد مشخصی از تلاشهای ناموفق برای ورود.

Software Restriction Policies: تعیین کنید که کدام نرمافزارها روی سیستمها قابل اجرا هستند.

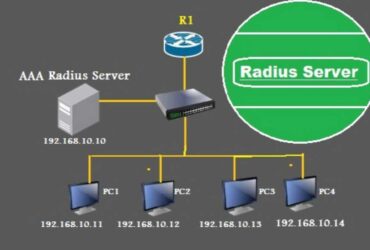

3. کنترل دسترسیها

مدیریت سطح دسترسیها به منابع شبکه و اطلاعات حساس از اهمیت بالایی در کاهش تهدیدات داخلی شبکه برخوردار است. تعیین سطوح مختلف دسترسی بر اساس نقش و مسئولیتهای کارکنان میتواند خطرات ناشی از سوءاستفاده یا دسترسی غیرمجاز را کاهش دهد. ابزارهای مدیریت هویت و دسترسی (IAM) میتوانند در این زمینه بسیار مفید باشند.

کنترل دسترسیها در ویندوز به معنای تعیین این است که چه کسانی و به چه نحوی میتوانند به فایلها، پوشهها، برنامهها، و سایر منابع سیستم دسترسی داشته باشند. ویندوز از چندین مکانیزم برای مدیریت و کنترل دسترسیها استفاده میکند که به کاربران و مدیران سیستم اجازه میدهد تا دسترسی به منابع را به صورت دقیق و موثر مدیریت کنند.

ایجاد لیستهای کنترل دسترسی (Access Control Lists – ACLs)

ACL چیست؟ ACL مجموعهای از قوانین است که مشخص میکند چه کسانی به یک منبع خاص (مانند یک فایل یا پوشه) دسترسی دارند و چه نوع دسترسیای (خواندن، نوشتن، اجرا و غیره) به آنها داده شده است.

اجزای ACL:

Access Control Entries (ACEs): هر ACE یک ورودی در ACL است که شامل اطلاعاتی دربارهی یک کاربر یا گروه و سطح دسترسی آنها میباشد.

انواع دسترسیها

Read: کاربر میتواند محتوای فایل یا پوشه را بخواند.

Write: کاربر میتواند محتوای فایل یا پوشه را تغییر دهد.

Execute: کاربر میتواند برنامهها یا اسکریپتها را اجرا کند.

Full Control: کاربر میتواند هر کاری با فایل یا پوشه انجام دهد، از جمله تغییر ACL آن.

Permission Inheritance یا ارث بری از مجوزها

ارث بری دسترسیها: به طور پیشفرض، تنظیمات دسترسی برای پوشهها به صورت وراثتی به زیرپوشهها و فایلهای موجود در آنها اعمال میشوند. این وراثت میتواند در هر سطحی لغو یا تغییر داده شود.

بخشبندی وراثت: در صورتی که نیاز به کنترل دقیقتر باشد، میتوان وراثت دسترسی را در یک پوشه خاص غیرفعال کرد و دسترسیهای سفارشی تعریف کرد.

Share Permissions و NTFS Permissions

Share Permissions: این نوع دسترسیها برای منابعی که از طریق شبکه به اشتراک گذاشته شدهاند اعمال میشود. این تنظیمات در زمان به اشتراکگذاری پوشهها و فایلها به صورت شبکهای در ویندوز استفاده میشود.

NTFS Permissions: این دسترسیها برای فایلها و پوشههایی که روی پارتیشنهای NTFS قرار دارند اعمال میشود. NTFS permissions دقیقتر و گستردهتر از Share permissions است.

ترکیب Share و NTFS: در صورت وجود هر دو نوع دسترسی، سختگیرانهترین تنظیم اعمال میشود.

4. نظارت و مانیتورینگ مداوم

برای شناسایی تهدیدات داخلی شبکه، نظارت مداوم بر فعالیتهای شبکه و کاربران ضروری است. استفاده از سیستمهای مانیتورینگ شبکه و ابزارهای تجزیه و تحلیل رفتار کاربران (UBA) میتواند به شناسایی فعالیتهای مشکوک و تهدیدات داخلی شبکه کمک کند. این سیستمها باید به گونهای تنظیم شوند که به سرعت به هرگونه رفتار غیرطبیعی واکنش نشان دهند.

5. رمزگذاری دادهها

رمزگذاری دادهها یکی از بهترین روشها برای محافظت از اطلاعات حساس در برابر تهدیدات داخلی شبکه است. حتی اگر یک کاربر داخلی به اطلاعات دسترسی پیدا کند، بدون داشتن کلیدهای رمزگشایی قادر به استفاده از این دادهها نخواهد بود. این روش به ویژه برای محافظت از اطلاعات در برابر دسترسیهای غیرمجاز و نشتهای احتمالی موثر است.

رمزگذاری دادهها در ویندوز به معنای تبدیل اطلاعات از یک فرم قابل خواندن به یک فرم غیرقابل خواندن (رمز شده) است تا فقط افراد یا سیستمهای مجاز بتوانند به آن دسترسی پیدا کنند.

این روش یک لایه امنیتی اضافی فراهم میکند که حتی اگر شخصی به فایلها یا دادهها دسترسی فیزیکی پیدا کند، نتواند محتوای آنها را مشاهده کند یا از آنها استفاده کند. ویندوز ابزارهای مختلفی برای رمزگذاری دادهها ارائه میدهد که در ادامه به توضیح آنها میپردازیم:

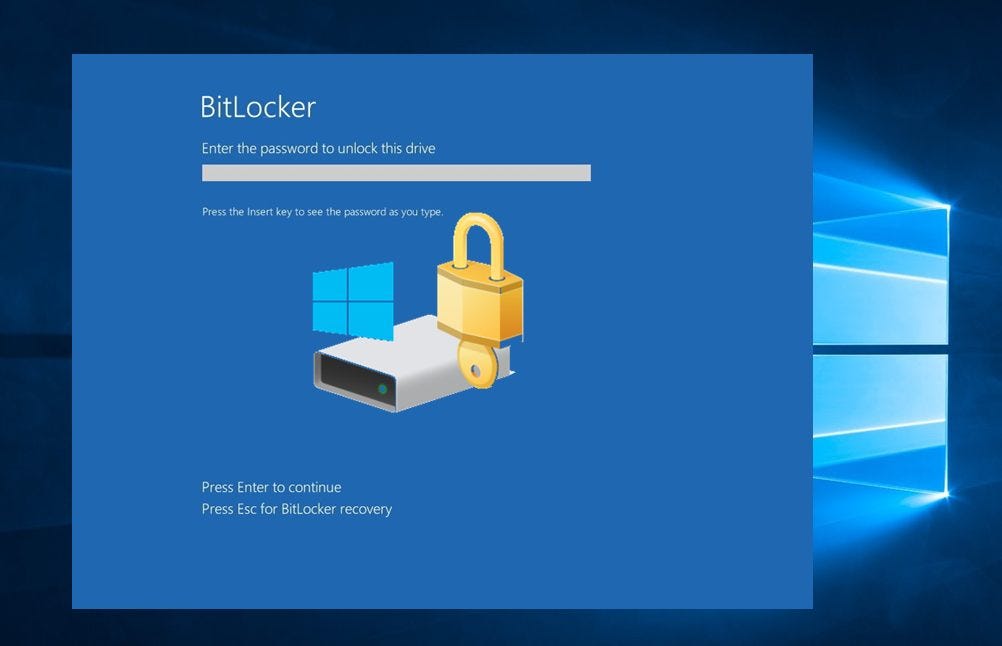

استفاده از BitLocker برای رمزنگاری در ویندوز برای جلوگیری از تهدیدات علیه شبکه شرکت

BitLocker یک ویژگی رمزنگاری در ویندوز است که برای رمزگذاری کل دیسکها و درایوها استفاده میشود. این ابزار با استفاده از الگوریتمهای رمزنگاری قوی، دادهها را بهگونهای رمزگذاری میکند که تنها کاربران مجاز میتوانند به آنها دسترسی داشته باشند.

قابلیتهای BitLocker

رمزگذاری کل دیسک با بیتلاکر : BitLocker میتواند کل دیسک سیستم یا هر دیسک دیگری را رمزگذاری کند، که این امر از اطلاعات ذخیره شده در آن در برابر دسترسیهای غیرمجاز محافظت میکند.

پشتیبانی از TPM (Trusted Platform Module): اگر دستگاه شما دارای یک چیپ TPM باشد، BitLocker میتواند از آن برای ذخیره امن کلیدهای رمزنگاری استفاده کند و امنیت بیشتری را فراهم کند.

Recovery Key: در صورتی که کاربر کلید اصلی را فراموش کند، یک کلید بازیابی (Recovery Key) تولید میشود که میتواند برای دسترسی به دادهها استفاده شود.

BitLocker To Go: این قابلیت برای رمزگذاری دیسکهای خارجی مانند USBها و هارد دیسکهای خارجی استفاده میشود.

استفاده از Encrypting File System (EFS) برای کاهش تهدیدات داخلی شبکه شرکت

تعریف EFS :EFS یک قابلیت داخلی در فایل سیستم NTFS است که به کاربران امکان میدهد فایلها و پوشهها را به صورت جداگانه رمزگذاری کنند. این ویژگی به خصوص برای کاربرانی که نیاز به رمزگذاری فایلهای خاص دارند، مفید است.

قابلیتهای EFS:

رمزگذاری فایلها و پوشهها: کاربران میتوانند فایلها یا پوشههای مشخصی را انتخاب کرده و با استفاده از EFS آنها را رمزگذاری کنند. این دادهها تنها توسط کاربر یا کاربران مجاز قابل دسترسی خواهند بود.

تجمیع با سیستم کاربری: EFS به طور خودکار کلیدهای رمزنگاری را با حساب کاربری ویندوز کاربر مرتبط میکند، بنابراین رمزگذاری و رمزگشایی دادهها به صورت شفاف انجام میشود.

پشتیبانی از گواهیها: EFS از گواهیهای رمزنگاری استفاده میکند که میتوانند توسط یک مرجع صدور گواهی (CA) مدیریت شوند.

Windows Information Protection (WIP)

معرفی WIP: (که قبلاً با نام Enterprise Data Protection یا EDP شناخته میشد) ابزاری است که به سازمانها کمک میکند تا دادههای تجاری را از دادههای شخصی در دستگاههای کارمندان تفکیک کرده و از دادههای تجاری در برابر دسترسیهای غیرمجاز و تهدیدات داخلی علیه شبکه شرکت محافظت کنند.

قابلیتهای WIP:

کنترل دسترسی به دادهها: WIP به مدیران IT اجازه میدهد تا سیاستهای امنیتی برای محافظت از دادههای تجاری تعریف کنند.

رمزگذاری خودکار دادهها: دادههای تجاری به طور خودکار در هنگام ذخیره شدن روی دیسک رمزگذاری میشوند.

مدیریت و نظارت: WIP امکان مدیریت و نظارت بر نحوه استفاده از دادههای تجاری را فراهم میکند.

استفاده از Windows Hello for Business برای تهدیدات داخلی علیه شبکه شرکت

معرفی Windows Hello :Windows Hello یک روش ورود امن به سیستم عامل ویندوز است که از عوامل بیومتریک (مانند اثر انگشت یا تشخیص چهره) و کلیدهای رمزنگاری استفاده میکند.

قابلیتهای Windows Hello:

جایگزینی رمز عبور: با استفاده از Windows Hello، کاربران میتوانند از عوامل بیومتریک به جای رمز عبور استفاده کنند که این امر امنیت بیشتری فراهم میکند.

رمزنگاری کلیدها: Windows Hello کلیدهای رمزنگاری را در دستگاه محلی ذخیره میکند و از آنها برای احراز هویت امن استفاده میکند.

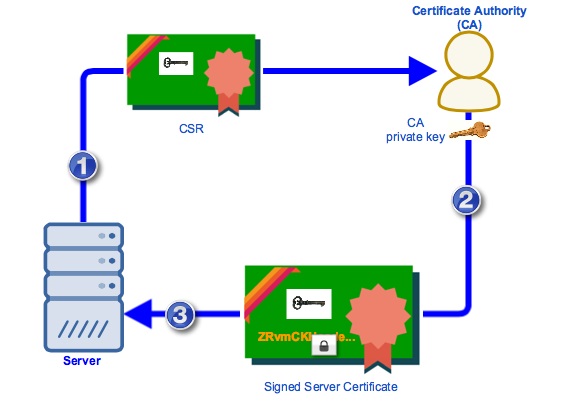

استفاده از گواهیهای دیجیتال (Certificates)

گواهیهای دیجیتال: در ویندوز، گواهیهای دیجیتال میتوانند برای رمزگذاری دادهها یا احراز هویت کاربران و دستگاهها استفاده شوند. این گواهیها میتوانند توسط یک مرجع صدور گواهی (CA) صادر شوند و به امنیت کلی سیستم کمک کنند.

رمزگذاری ایمیلها برای جلوگیری از تهدیدات داخلی شبکه شرکت

Microsoft Outlook: در ویندوز، ایمیلها میتوانند با استفاده از پروتکل S/MIME رمزگذاری شوند. این روش به کاربران امکان میدهد تا محتوای ایمیلها را رمزگذاری کنند تا تنها گیرندههای مجاز بتوانند آنها را بخوانند.

S/MIME یک استاندارد برای رمزگذاری و امضای دیجیتال ایمیلها است. این پروتکل از رمزنگاری کلید عمومی (Public Key Cryptography) برای حفاظت از محتوای ایمیلها استفاده میکند.

عملکرد S/MIME:

رمزگذاری: هنگامی که یک ایمیل با استفاده از S/MIME رمزگذاری میشود، محتوای آن با استفاده از کلید عمومی گیرنده رمزگذاری میشود. تنها فردی که دارای کلید خصوصی مربوط به این کلید عمومی است (یعنی گیرنده مورد نظر) میتواند ایمیل را رمزگشایی کند.

امضای دیجیتال: S/MIME همچنین امکان امضای دیجیتال ایمیلها را فراهم میکند. این امضا تضمین میکند که ایمیل از طرف فرستندهای که ادعا میکند است و محتوای آن در طول ارسال تغییر نکرده است.

راهاندازی S/MIME در Microsoft Outlook

دریافت گواهی دیجیتال: ابتدا، فرستنده و گیرنده باید گواهیهای دیجیتال خود را از یک مرجع صدور گواهی (CA) معتبر دریافت کنند.

نصب گواهی: پس از دریافت گواهی دیجیتال، آن را در سیستم ویندوز نصب کنید.

پیکربندی در Outlook: در Outlook، به تنظیمات اکانت بروید و S/MIME را برای ایمیلهای خود فعال کنید. میتوانید انتخاب کنید که ایمیلها به صورت پیشفرض امضا و/یا رمزگذاری شوند.

ارسال ایمیل رمزگذاری شده: پس از پیکربندی S/MIME، میتوانید ایمیلهای خود را رمزگذاری کنید. گیرنده باید گواهی شما را در سیستم خود داشته باشد تا بتواند ایمیل را باز کند.

Microsoft 365 Message Encryption (OME):

OME یک راهکار رمزگذاری مایکروسافت است که به کاربران Microsoft 365 اجازه میدهد تا ایمیلها را رمزگذاری کنند. OME برای رمزگذاری و ارسال ایمیلهای محافظتشده در داخل و خارج از سازمان استفاده میشود.

قابلیتهای OME:

رمزگذاری ایمیلها: ایمیلها و ضمیمههای آنها میتوانند به صورت کامل رمزگذاری شوند. این روش نیازی به گواهی دیجیتال ندارد و میتواند از طریق مایکروسافت سرویسها مدیریت شود.

کنترل دسترسی: فرستنده میتواند تعیین کند که چه کسانی میتوانند ایمیل رمزگذاری شده را مشاهده کنند و حتی میتوان قابلیت فوروارد کردن یا کپی کردن ایمیل را غیرفعال کرد.

پشتیبانی از دستگاههای مختلف: گیرندهها میتوانند ایمیلهای رمزگذاریشده را بر روی دستگاههای مختلف (کامپیوتر، تبلت، گوشی موبایل) مشاهده کنند.

(Pretty Good Privacy) PGP یک روش دیگر برای رمزگذاری ایمیلها است که به صورت گستردهای مورد استفاده قرار میگیرد. این روش نیز از رمزنگاری کلید عمومی استفاده میکند، اما به جای S/MIME از یک استاندارد متفاوت برای رمزگذاری و امضای دیجیتال ایمیلها استفاده میکند.

کاربرد PGP در ویندوز:

نصب نرمافزار PGP: کاربران باید نرمافزار PGP را روی سیستم خود نصب کنند. نرمافزارهای مختلفی مانند Gpg4win وجود دارند که به کاربران اجازه میدهند از PGP برای رمزگذاری ایمیلها استفاده کنند.

ایجاد کلیدهای PGP: پس از نصب، کاربران باید جفت کلید عمومی و خصوصی خود را ایجاد کنند.

پیکربندی ایمیل کلاینت: سپس باید کلاینت ایمیل خود (مانند Outlook) را برای استفاده از PGP تنظیم کنند.

ارسال ایمیل رمزگذاریشده: پس از پیکربندی، میتوانید ایمیلها را با استفاده از PGP رمزگذاری کنید. گیرنده باید کلید عمومی شما را داشته باشد تا بتواند ایمیل را باز کند.

Exchange Online Protection (EOP) یک سرویس امنیتی از مایکروسافت است که برای محافظت از ایمیلها در برابر تهدیدات و فیلتر کردن اسپم استفاده میشود. اگرچه EOP به طور مستقیم برای رمزگذاری ایمیلها طراحی نشده، اما میتواند در کنار دیگر راهکارهای رمزگذاری مانند OME استفاده شود.

کاربرد EOP: EOP میتواند به عنوان یک لایه امنیتی اضافی عمل کند، ایمیلهای دریافتی و ارسالی را اسکن کند، و از ارسال ایمیلهای آلوده به بدافزار یا فیشینگ جلوگیری کند.

6. اجرای فرآیندهای امنیتی قوی

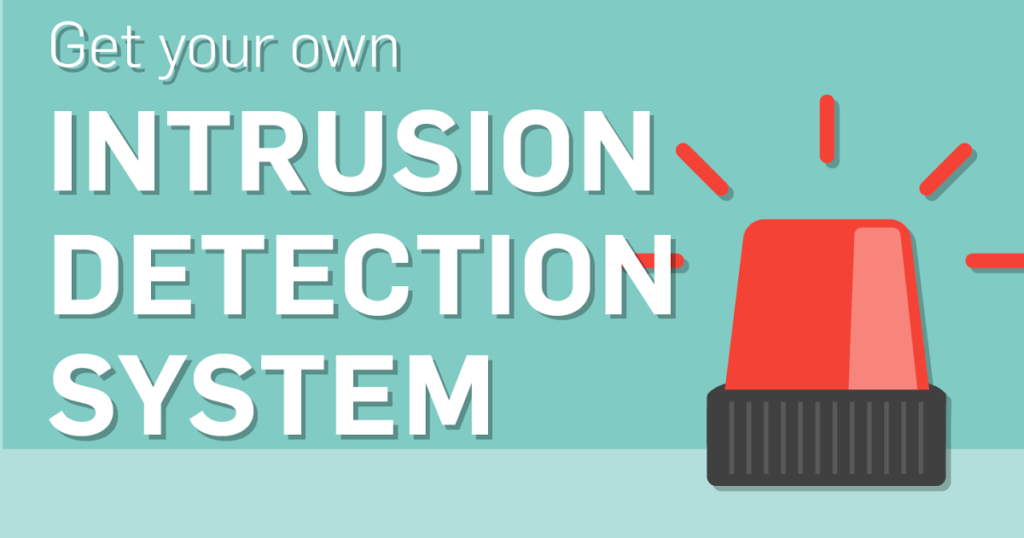

استفاده از فرآیندهای امنیتی مانند احراز هویت دو مرحلهای (2FA)، مدیریت پچها و بهروزرسانیهای نرمافزاری، و پیادهسازی سیستمهای شناسایی نفوذ (IDS) میتواند امنیت شبکه شرکت را به طور قابل توجهی افزایش دهد. این فرآیندها باید به صورت مداوم و دقیق اجرا شوند تا از هرگونه شکاف امنیتی جلوگیری شود.

سیستمهای شناسایی نفوذ (Intrusion Detection Systems – IDS) ابزارهایی هستند که به منظور نظارت بر شبکهها یا سیستمهای رایانهای به کار میروند تا فعالیتهای غیرمجاز، مشکوک یا مخرب را شناسایی کنند. هدف اصلی IDSها شناسایی تهدیدات امنیتی بهطور سریع و مؤثر است تا بتوان به سرعت به آنها واکنش نشان داد و از خسارات احتمالی جلوگیری کرد.

انواع سیستمهای شناسایی نفوذ (IDS) برای جلوگیری از تهدیدات داخلی شبکه شرکت

IDSها به طور کلی به دو دسته تقسیم میشوند:

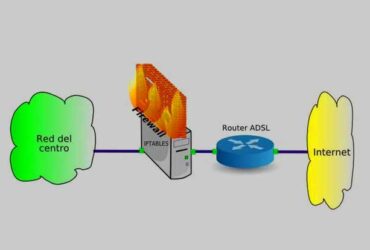

الف. شبکهای (Network-based IDS – NIDS):

تعریف NIDS: این نوع IDS به طور مستقیم بر روی شبکه نظارت میکند و ترافیک ورودی و خروجی را بررسی میکند تا نشانههایی از فعالیتهای غیرمجاز یا مشکوک را شناسایی کند.

نحوه کار: NIDS به گونهای تنظیم میشود که به یک یا چند نقطه در شبکه (مانند یک سوئیچ یا روتر) متصل شود و تمام ترافیک عبوری را تجزیه و تحلیل کند.

قابلیتها: NIDS قادر است حملاتی مانند حملات انکار سرویس (DoS)، اسکن پورت، حملات بدافزار، و تلاشهای نفوذ را شناسایی کند.

مزایا: نظارت بر کل شبکه بهجای یک سیستم واحد، امکان شناسایی حملات گسترده را فراهم میکند.

ب. سیستممحور (Host-based IDS – HIDS):

تعریف HIDS: این نوع IDS بهطور مستقیم بر روی سیستمهای خاص (مانند سرورها یا ایستگاههای کاری) نصب میشود و فعالیتها و فایلهای سیستم را برای شناسایی رفتارهای غیرمجاز یا مشکوک بررسی میکند.

نحوه کار: HIDS فایلهای سیستم، لاگها، و پردازشهای جاری را تجزیه و تحلیل میکند تا به دنبال نشانههایی از نفوذ یا سوءاستفاده باشد.

قابلیتها: HIDS میتواند تغییرات غیرمجاز در فایلها، تلاشهای دسترسی به فایلهای سیستم، و فعالیتهای غیرمعمول را شناسایی کند.

مزایا: شناسایی دقیق حملات در سطح سیستم و قابلیت تحلیل رفتارهای خاص سیستم.

روشهای تشخیص در IDS:

IDSها از دو روش اصلی برای شناسایی نفوذها استفاده میکنند:

الف. تشخیص مبتنی بر امضا (Signature-based Detection):

نحوه کار: این روش بر اساس شناسایی الگوهای شناختهشده (امضاها) از حملات و بدافزارهای قبلی عمل میکند. IDSها با داشتن بانک اطلاعاتی از امضاهای حملات، هرگونه ترافیک یا فعالیت مشکوک را با این امضاها مقایسه کرده و در صورت تطابق، حمله را شناسایی میکنند.

مزایا: سرعت بالا در تشخیص و دقت در شناسایی حملات شناختهشده.

معایب: عدم توانایی در شناسایی حملات جدید یا حملاتی که هنوز امضای آنها ثبت نشده است.

ب. تشخیص مبتنی بر رفتار (Anomaly-based Detection):

نحوه کار: این روش بر اساس شناسایی انحرافات از رفتارهای عادی شبکه یا سیستم عمل میکند. IDSها ابتدا یک مدل از رفتار عادی شبکه یا سیستم را ایجاد میکنند و سپس هرگونه فعالیتی که از این مدل انحراف دارد را بهعنوان مشکوک تشخیص میدهند.

مزایا: توانایی در شناسایی حملات ناشناخته و تهدیدات جدید.

معایب: ممکن است به دلیل شناسایی انحرافات طبیعی یا نادرست، به نتایج مثبت کاذب (False Positives) منجر شود.

سیستمهای شناسایی و جلوگیری از نفوذ (Intrusion Prevention Systems – IPS):

تعریف IPS :IPSها یک گام جلوتر از IDSها عمل میکنند و علاوه بر شناسایی تهدیدات، بهطور خودکار اقدام به جلوگیری از آنها میکنند. IPSها میتوانند ترافیک مشکوک را مسدود کنند، ارتباطات را قطع کنند، یا تغییراتی در تنظیمات سیستم انجام دهند تا از نفوذ جلوگیری کنند.

تفاوت IDS و IPS: در حالی که IDSها بهطور منفعل (Passive) عمل میکنند و فقط تهدیدات را گزارش میدهند، IPSها بهطور فعال (Active) عمل کرده و تهدیدات را مهار میکنند.

مزایا و معایب سیستمهای شناسایی نفوذ در کاهش تاثیر تهدیدات داخلی شبکه شرکت

مزایا:

شناسایی تهدیدات: IDSها میتوانند تهدیدات و حملات را بهسرعت شناسایی کنند و به مدیران امنیتی هشدار دهند.

مستندسازی: IDSها با ثبت گزارشات مربوط به فعالیتهای مشکوک و حملات، به مستندسازی و تحلیل دقیقتر کمک میکنند.

تقویت امنیت: IDSها یک لایه امنیتی اضافی به شبکه یا سیستمها اضافه میکنند.

معایب:

نتایج مثبت کاذب (False Positives): یکی از چالشهای اصلی IDSها شناسایی فعالیتهای غیرمشکوک بهعنوان تهدید است که ممکن است منجر به هشدارهای نادرست شود.

نتایج منفی کاذب (False Negatives): در برخی موارد، IDSها ممکن است نتوانند برخی از تهدیدات را شناسایی کنند، به ویژه حملات جدید یا پیچیده.

نیاز به پیکربندی و مدیریت: IDSها نیاز به پیکربندی دقیق و مدیریت مستمر دارند تا بتوانند بهطور موثر عمل کنند.

پیادهسازی و استفاده از IDS

برای پیادهسازی یک IDS مؤثر برای جلوگیری از تهدیدات داخلی شبکه، باید مراحل زیر را در نظر گرفت:

انتخاب نوع IDS: بسته به نیاز سازمان، میتوان از NIDS یا HIDS یا ترکیبی از هر دو استفاده کرد.

پیکربندی صحیح: IDS باید بهدرستی پیکربندی شود تا از بروز نتایج مثبت یا منفی کاذب جلوگیری شود.

مانیتورینگ مداوم: سیستم باید بهطور مستمر نظارت شود و لاگها و هشدارهای آن تجزیه و تحلیل شوند.

بهروزرسانی مداوم: امضاها و قوانین IDS باید بهطور مرتب بهروزرسانی شوند تا توانایی شناسایی تهدیدات جدید را حفظ کند.

7. برنامهریزی برای مدیریت بحران

حتی با اتخاذ تمام تدابیر امنیتی، ممکن است تهدیدات داخلی شبکه به وقوع بپیوندند. بنابراین، داشتن یک برنامه مدیریت بحران که شامل پیاده سازی فرآیندهای بک آپ اتومات و بازیابی اطلاعات، ارزیابی خسارات و اطلاعرسانی به کاربران است، ضروری است. این برنامه باید به طور منظم آزمایش و بهروزرسانی شود.

8. انجام بررسیهای پیشزمینهای

انجام بررسیهای پیشزمینهای دقیق هنگام استخدام کارکنان میتواند به شناسایی پتانسیلهای خطرناک در مورد تهدیدات داخلی شبکه شرکت قبل از ورود به سازمان کمک کند. این بررسیها باید شامل ارزیابی سوابق کاری، سوابق تحصیلی و سوابق کیفری باشد.

نتیجهگیری

تهدیدات داخلی شبکه میتوانند آسیبهای جدی به شبکه و اطلاعات شرکت وارد کنند. با اتخاذ تدابیر مناسب، از جمله آموزش کارکنان، مدیریت دسترسیها، نظارت مداوم و استفاده از فرآیندهای امنیتی قوی، میتوان از این تهدیدات جلوگیری کرد. همواره به یاد داشته باشید که پیشگیری از وقوع حملات داخلی، بسیار سادهتر و کمهزینهتر از مقابله با آنها پس از وقوع است.

برای دریافت خدمات نصب و راه اندازی شبکه با شماره تلفن 02163877763 یا 09355213763 تماس بگیرید.

Leave a Reply