CA Server (Certificate Authority) یا به فارسی مرجع صدور گواهی دیجیتال، یک نهاد یا سرور است که مسئول صدور، مدیریت، اعتبارسنجی و ابطال گواهیهای دیجیتال است. این گواهیها برای اثبات هویت کاربران، دستگاهها، سرورها یا سرویسهای مختلف در شبکه استفاده میشوند. گواهی دیجیتال معمولاً به منظور تأیید اعتبار یک موجودیت (فرد، سازمان یا سرور) در دنیای اینترنت و شبکههای خصوصی مورد استفاده قرار میگیرد.

اجزای اصلی یک گواهی دیجیتال که توسط CA Server صادر میشود

کلید عمومی (Public Key): کلید عمومی بخشی از کلید رمزنگاری است که بهصورت عمومی منتشر میشود و برای رمزنگاری دادهها یا تأیید امضاهای دیجیتال استفاده میشود.

کلید خصوصی (Private Key): کلید خصوصی قسمت خصوصی کلید رمزنگاری است که باید محرمانه نگه داشته شود و برای رمزگشایی یا امضای دادهها استفاده میشود.

اطلاعات هویت: این اطلاعات شامل اطلاعاتی مانند نام دارنده گواهی، سازمان یا دامنه مربوطه است.

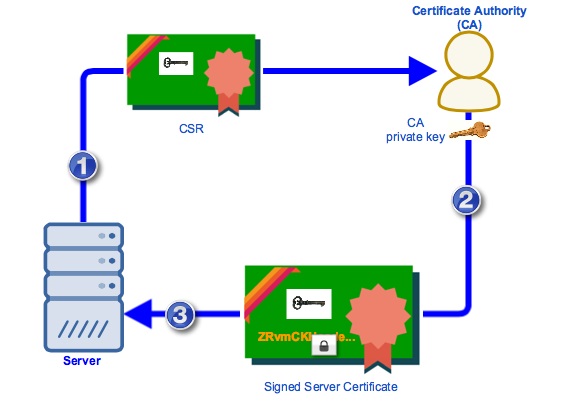

امضای دیجیتال CA: امضا CA گواهی دیجیتال را با استفاده از کلید خصوصی خود امضا میکند تا اعتبار آن را تضمین کند.

نقشها و کاربردهای اصلی CA Server

صدور گواهیهای دیجیتال

یکی از اصلیترین وظایف CA Server صدور گواهیهای دیجیتال برای احراز هویت کاربران، سرویسها و سرورها است. این گواهیها به سازمانها یا کاربران اطمینان میدهند که ارتباطات آنها امن و تأیید شده است. به عنوان مثال، وقتی از یک وبسایت HTTPS بازدید میکنید، گواهی امنیتی آن توسط یک CA تأیید شده است.

احراز هویت (Authentication)

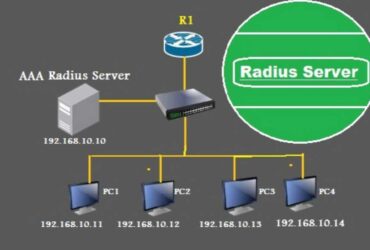

CA سرور برای تأیید هویت کاربران، سرورها یا دستگاهها استفاده میشود. به عنوان مثال، در شبکههای بزرگ، دستگاهها و کاربران با استفاده از گواهیهای دیجیتال احراز هویت میشوند تا اطمینان حاصل شود که تنها کاربران مجاز به منابع شبکه دسترسی دارند.

رمزنگاری ارتباطات (Encryption)

گواهیهای دیجیتال به منظور فعالسازی رمزنگاری ارتباطات میان دو طرف مورد استفاده قرار میگیرند. مثلاً در پروتکلهای SSL/TLS برای برقراری ارتباط امن HTTPS از گواهیهای صادر شده توسط CA استفاده میشود.

امضای دیجیتال (Digital Signature)

گواهیهای دیجیتال به کاربران یا سازمانها امکان میدهند که اسناد یا پیامهای خود را به صورت امن و قانونی امضا کنند. این امضاها نشان میدهند که پیام یا سند از طرف یک منبع معتبر آمده و در طول مسیر تغییری نکرده است.

مدیریت و ابطال گواهیها

CA Server نه تنها گواهیها را صادر میکند، بلکه مسئول مدیریت چرخه عمر آنها نیز هست. اگر یک گواهی منقضی شود یا نیاز به ابطال داشته باشد (مثلاً اگر کلید خصوصی به خطر بیافتد)، CA مسئولیت ابطال آن گواهی را دارد و باید این موضوع را به تمام سیستمهای مرتبط اعلام کند.

لیست ابطال گواهیها (CRL – Certificate Revocation List)

در صورتی که یک گواهی به دلایلی نظیر خطر امنیتی باید باطل شود، CA آن را در لیستی به نام CRL قرار میدهد. سیستمها با بررسی این لیست میتوانند اطمینان حاصل کنند که گواهیها معتبر یا منقضی نشدهاند.

کاربردهای عملی CA Server

امنیت وب (SSL/TLS)

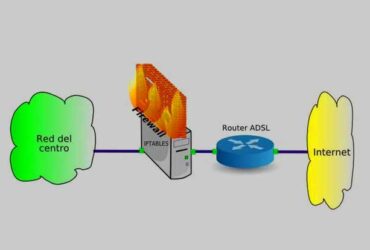

CA Server ها مسئول صدور گواهیهای SSL/TLS برای وبسایتها هستند که این گواهیها ارتباطات بین مرورگر و سرور را رمزنگاری و احراز هویت میکنند. این پروتکلها از ایجاد ارتباطات امن و رمزگذاری شده برای تبادل دادهها بین کاربر و سرور پشتیبانی میکنند (مانند ارتباطات HTTPS).

امنیت ایمیل (S/MIME)

گواهیهای دیجیتال توسط CA Server ها برای رمزنگاری و امضای ایمیلها استفاده میشوند. این کار کمک میکند تا اطمینان حاصل شود که ایمیلها از طرف فرستنده واقعی ارسال شدهاند و محتوا در مسیر تغییری نکرده است.

شبکههای VPN

در بسیاری از سازمانها، از گواهیهای دیجیتال برای احراز هویت کاربران و دستگاهها در VPN استفاده میشود تا ارتباطات امن بین کاربران و شبکه برقرار شود.

امنیت شبکههای سازمانی (Enterprise Network Security)

در شبکههای داخلی و سازمانی بزرگ، گواهیهای دیجیتال برای کنترل دسترسی به منابع و احراز هویت کاربران و دستگاهها در سیستمهای مختلف استفاده میشوند.

Code Signing

توسعهدهندگان نرمافزار از گواهیهای صادر شده توسط CA برای امضای دیجیتالی کدها یا برنامههای خود استفاده میکنند تا تضمین کنند که نرمافزار توسط یک منبع معتبر ارائه شده و تغییر نیافته است.

انواع CA Server

Public CA

این نوع CAها به عموم کاربران و سازمانها گواهی ارائه میدهند. نمونههایی از این CAها شامل DigiCert، Let’s Encrypt، Comodo و GlobalSign هستند.

Private CA

سازمانها میتوانند CAهای خصوصی خود را برای صدور گواهیهای داخلی ایجاد کنند. این CAها برای استفادههای داخلی مانند احراز هویت کاربران، دستگاهها و سرورها در یک شبکه خصوصی مورد استفاده قرار میگیرند.

نتیجهگیری:

CA Server یک عنصر حیاتی در امنیت دیجیتال است و نقش مهمی در اطمینان از ارتباطات امن، احراز هویت و حفاظت از دادهها در اینترنت و شبکههای خصوصی دارد. با افزایش اهمیت امنیت اطلاعات، نقش CAها به طور روزافزون در سازمانها و ارتباطات آنلاین کلیدیتر میشود.

انواع روشهای راه اندازی CA Server

راهاندازی CA Server (Certificate Authority) یا سرور صدور گواهینامه، که بخشی از زیرساخت PKI (Public Key Infrastructure) محسوب میشود، میتواند از طریق چندین روش و سرویس انجام شود. در ادامه، انواع روشها و سرویسهای متداول برای راهاندازی CA Server را آوردهایم.

راهاندازی CA Server داخلی (On-Premise)

این روش شامل نصب و پیکربندی CA Server درون شبکه داخلی شما است. این نوع CA میتواند برای صدور، مدیریت و اعتبارسنجی گواهینامههای دیجیتال برای شبکه داخلی یا سرویسهای دیگر استفاده شود. رایجترین سناریو در این دسته استفاده از Active Directory Certificate Services است.

Microsoft Active Directory Certificate Services (AD CS)

یکی از رایجترین روشها برای راهاندازی CA Server در شبکههای ویندوزی استفاده از سرویس AD CS است که بخشی از ویندوز سرور محسوب میشود. AD CS امکان ایجاد زیرساخت CA را فراهم میکند تا بتوانید برای کاربران، دستگاهها و سرویسها گواهینامه دیجیتال صادر کنید.

Enterprise CA: به Active Directory وابسته است و برای مدیریت خودکار گواهینامهها در شبکههای دامینی به کار میرود.

Standalone CA: به AD وابستگی ندارد و برای محیطهای غیر دامینی یا شبکههای کوچک مناسب است.

مراحل راهاندازی AD CS

نصب رول Active Directory Certificate Services از طریق Server Manager.

انتخاب نوع CA (Enterprise یا Standalone).

پیکربندی قالب گواهینامه (Certificate Templates).

مدیریت صدور گواهینامهها از طریق کنسول Certification Authority.

CA ابری (Cloud-Based CA)

راهاندازی CA در محیط ابری به ویژه برای سازمانهایی که به انعطافپذیری بیشتری نیاز دارند یا میخواهند از مدیریت و نگهداری زیرساخت CA Server اجتناب کنند، بسیار جذاب است. این روش اغلب از طریق سرویسهای زیر ارائه میشود:

Microsoft Azure Key Vault (Azure CA)

مایکروسافت از طریق Azure Key Vault امکان ایجاد و مدیریت گواهینامههای دیجیتال را ارائه میدهد. شما میتوانید به راحتی گواهینامهها را در محیط ابری مدیریت کرده و به برنامهها و سرویسهای خود امن دسترسی دهید.

AWS Certificate Manager (ACM)

سرویس ACM از طریق Amazon Web Services گواهینامههای SSL/TLS را برای برنامههای وب شما مدیریت و صادر میکند. ACM قابلیت صدور و مدیریت گواهینامههای عمومی و خصوصی را در محیط ابری ارائه میدهد.

Google Cloud Certificate Authority Service

این سرویس یک CA ابری مدیریت شده برای سازمانهایی است که به صدور گواهینامههای دیجیتال در محیط ابری نیاز دارند. Google Cloud CA به شما اجازه میدهد که CA خصوصی خود را مدیریت و گواهینامهها را صادر کنید.

CA ترکیبی (Hybrid CA)

در برخی موارد، ممکن است سازمانها نیاز به استفاده از یک زیرساخت ترکیبی بین CA داخلی و ابری داشته باشند. این روش ترکیبی از امنیت داخلی و انعطافپذیری ابری را ارائه میدهد. برای مثال:

Microsoft Azure AD Certificate Services: قابلیت ترکیب AD CS داخلی با Azure AD برای مدیریت گواهینامهها در محیط ترکیبی فراهم است.

CA Server های عمومی (Public Certificate Authorities)

این نوع CAها توسط ارائهدهندگان گواهینامههای عمومی مدیریت میشوند و برای صدور گواهینامههای دیجیتال SSL/TLS عمومی و قابل اعتماد در اینترنت استفاده میشوند. از سرویسهای معروف در این حوزه میتوان به موارد زیر اشاره کرد:

Let’s Encrypt

Let’s Encrypt یک CA عمومی رایگان است که امکان صدور گواهینامههای SSL/TLS رایگان را برای وبسایتها فراهم میکند. فرآیند صدور و تمدید گواهینامه به صورت خودکار انجام میشود.

DigiCert, Comodo, GlobalSign

اینها CAهای معروفی هستند که گواهینامههای معتبر SSL/TLS عمومی را با هزینه ارائه میدهند. این گواهینامهها به دلیل اعتبار بالای خود برای سایتها و برنامههای بزرگ و بحرانی استفاده میشوند.

ابزارهای متنباز برای CA

اگر قصد راهاندازی CA به صورت دستی و با استفاده از ابزارهای متنباز دارید، میتوانید از نرمافزارهای متنباز زیر استفاده کنید:

OpenSSL

ابزاری بسیار معروف برای تولید و مدیریت گواهینامهها و کلیدهای رمزنگاری است. میتوان از OpenSSL برای ایجاد یک CA و مدیریت گواهینامهها به صورت دستی استفاده کرد.

EJBCA (Enterprise Java Beans CA)

EJBCA یک پروژه متنباز است که یک زیرساخت کامل PKI برای مدیریت گواهینامهها و اعتبارسنجی آنها ارائه میدهد. این نرمافزار برای سازمانهایی که نیاز به CA پیشرفته دارند مناسب است.

CAهای تخصصی برای IoT

در برخی موارد، ممکن است برای دستگاههای IoT به صدور گواهینامه نیاز داشته باشید. برخی از CA Server ها به صورت تخصصی برای محیطهای IoT گواهینامههای دیجیتال صادر میکنند تا امنیت ارتباطات میان دستگاهها را تضمین کنند.

مراحل کلی راهاندازی CA Server

نصب و پیکربندی CA Server: بسته به نوع CA (داخلی، ابری، عمومی) فرآیند نصب و پیکربندی متفاوت است.

ایجاد Certificate Templates: قالبهای گواهینامه بسته به نیاز شما باید تنظیم میشوند.

صدور گواهینامه: گواهینامهها برای سرویسها، کاربران و دستگاهها صادر میشوند.

مدیریت گواهینامهها: شامل تمدید، لغو و بازبینی گواهینامهها.

اگر برای سازمان خود نیاز به نصب و راه اندازی CA Server دارید میتوانید از خدمات نصب شبکه و سرور گروه استاد شبکه استفاده کنید.

بسیار عالی، مختصر و مفید تشکر